[EnCase] EnCase로 구형 아이폰 분석하기 (2)

안녕하세요. 도깬리 포렌식스 입니다.

오늘은 iOS의 아티팩츠(Artifacts)에 대해 알아 보겠습니다. 자. 시작할까요?

iOS Artifacts

Raw Data

장치에서 이미징된 대부분의 데이터를 포함합니다.

SQLite DB와 속성 목록을 보여줍니다.

주요 데이터 영역

| 도메인 | 경로 | 목적 |

| Home | Library\AddressBook | 연락처 정보 |

| Home | Library\Calendar | 달력 |

| Home | Library\SpringBoard | 사용자 인터페이스 |

| Home | Library\Safari | Safari 웹브라우징 흔적 |

| Media | Media\PhotoData | GPS 등 사진 메타데이터 |

| Media | Media\DCIM | 사진 |

| SystemPreferences | SystemConfiguration\com.apple.wifi.plist | WIFI 네트워크 목록 및 연결 흔적 |

| SystemPreferences | SystemConfiguration\preferences.plist | 장치 이름 등 정보 |

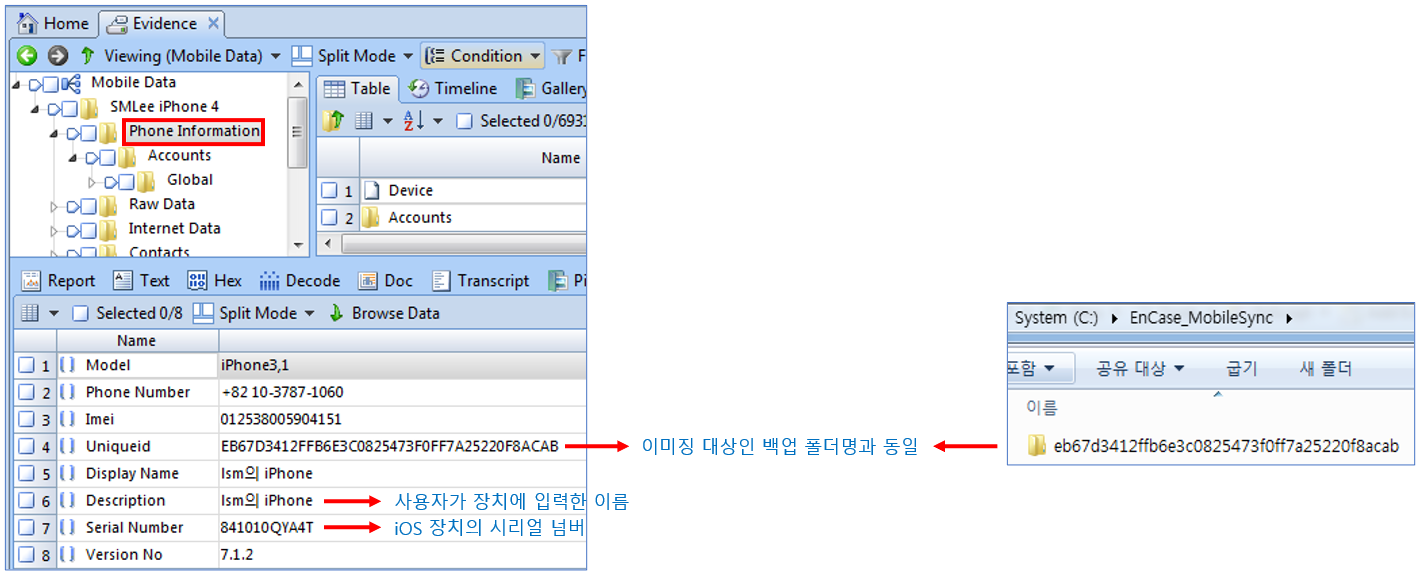

Phone Information (장치 정보)

Model

Phone number

IMEI

Uniqueid

- 이미징의 대상인 백업 폴더명과 동일합니다.

Display Name

Description

- 사용자가 장치에 입력한 이름입니다.

Serial Number

Volume Version

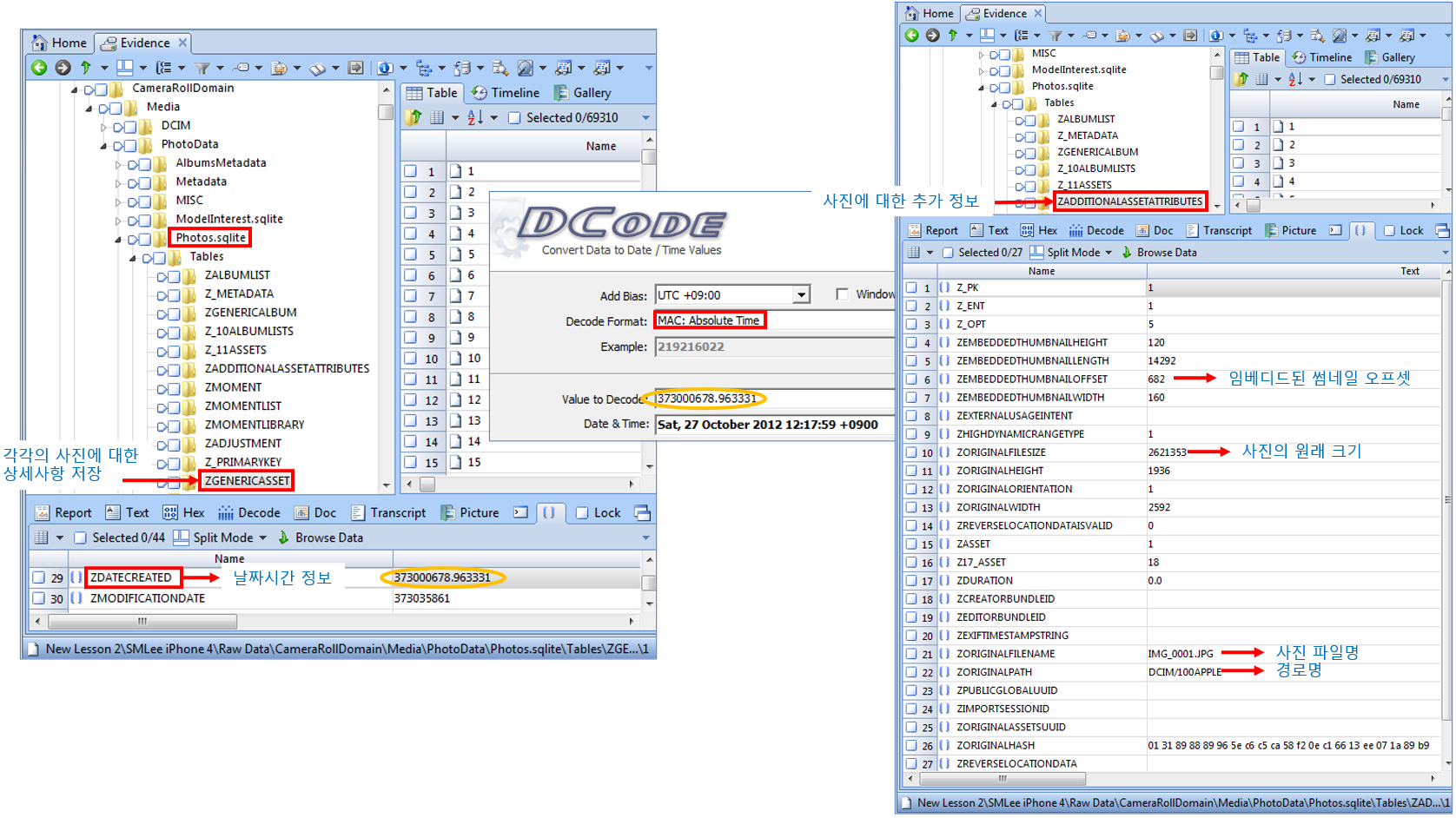

CameraRollDomain

Media 폴더 아래에 PhotoData 와 DCIM 폴더가 위치합니다.

Photos.sqlite

ZGENERICASSETT 테이블

각 사진에 대한 상세한 사항을 저장합니다.

사진 파일명, 촬영날짜, 사진 저장 위치 등을 저장합니다.

ZDATECREATED 값

- 촬영일시에 관한 값입니다.

- MAC Absolute Time으로 decode 해야 합니다.

ZADDITIONALASSETATTRIBUTES 테이블

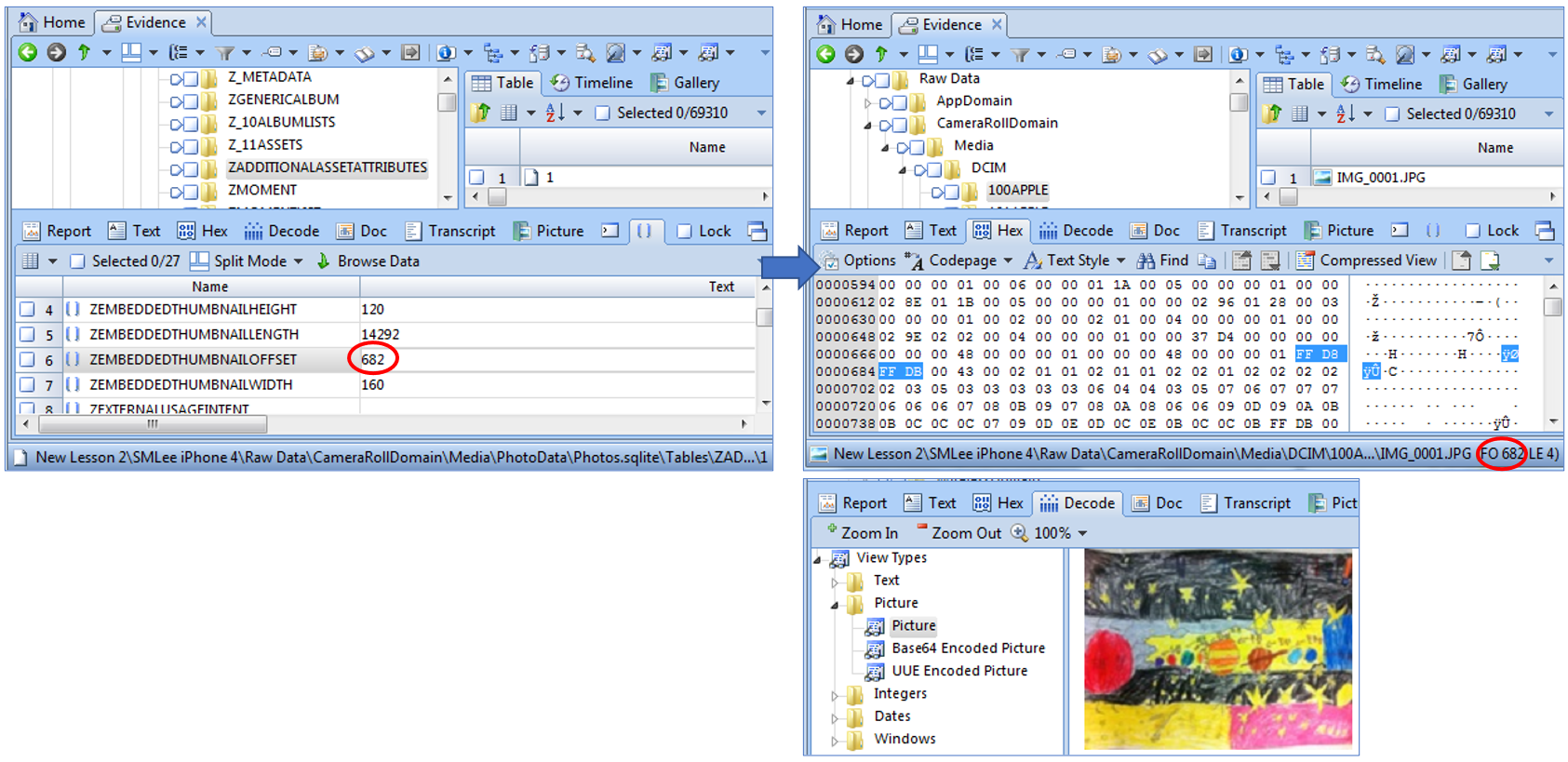

사진에 임베디드된 Thumbnail의 오프셋을 포함합니다.

ZEMBEDDEDTHUMBNAILOFFSET 값

- 해당 위치에서 FF D8 FF DB 값을 확인하고, 이를 Picture로 decode 하면 썸네일을 볼 수 있습니다.

사진의 원래 크기값을 포함합니다.

사진 파일명과 사진 크기 등을 포함합니다.

감사합니다. 오늘도 즐거운 하루 되세요.

"좋아요"와 "구독하기"는 힘이 됩니다.

참고문서 : EnCase Advanced Forensics