안녕하세요. 도깬리 포렌식스 입니다.

오늘부터는 암호 분석에 대하여 설명하고자 합니다. 데이터의 암호화는 디지털 포렌식이 넘어야 할 장벽 가운데 하나입니다. 데이터의 암호화와 그것에 대한 분석 방법을 알아 봅시다.

암호화

대칭키 알고리즘(Symmetric)

AES, Triple DES, CASTS, Serpent, Blowfish, Truefish 등이 있습니다.

암호화키와 복호화키가 동일합니다.

비대칭키 알고리즘(Asymmetric)

RSA, Diffie-Hellman 등이 있습니다.

암호화키와 복호화키가 서로 다릅니다.

TrueCrypt

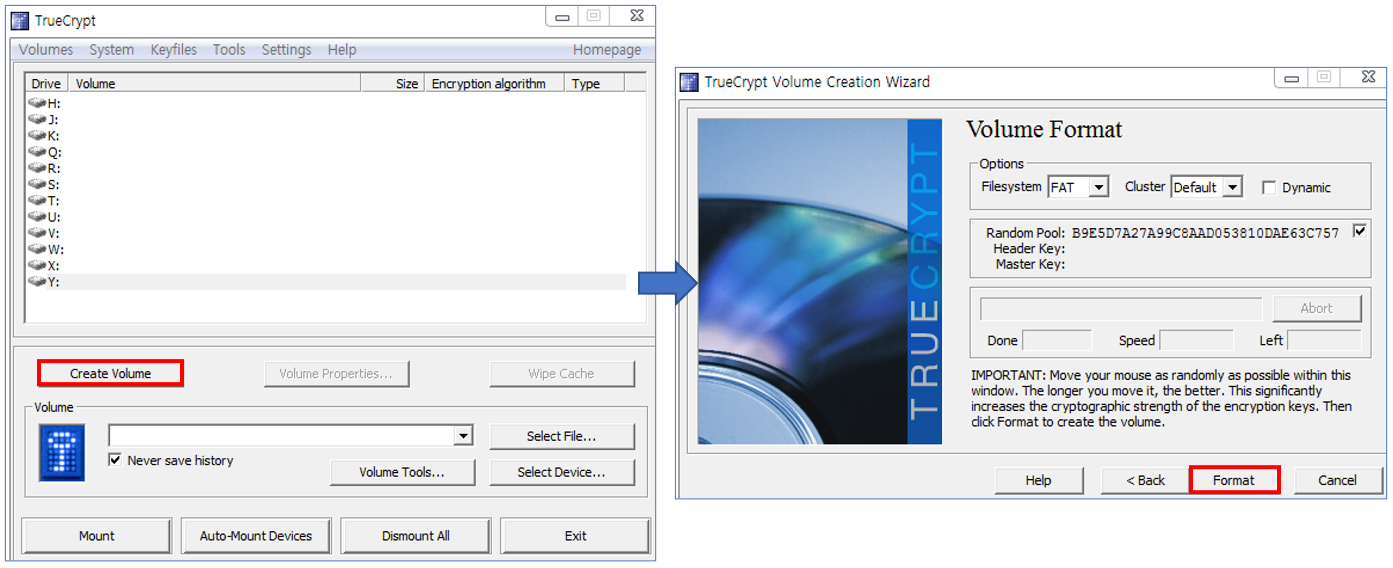

논리 드라이브로 마운트될 암호화된 볼륨파일을 생성하는 방식입니다.

TureCrypt가 단종되고 이후 VeraCrypt가 널리 사용되고 있으나, 여기서는 TrueCrypt를 사용하여 설명합니다.

암호화된 데이터 식별하기

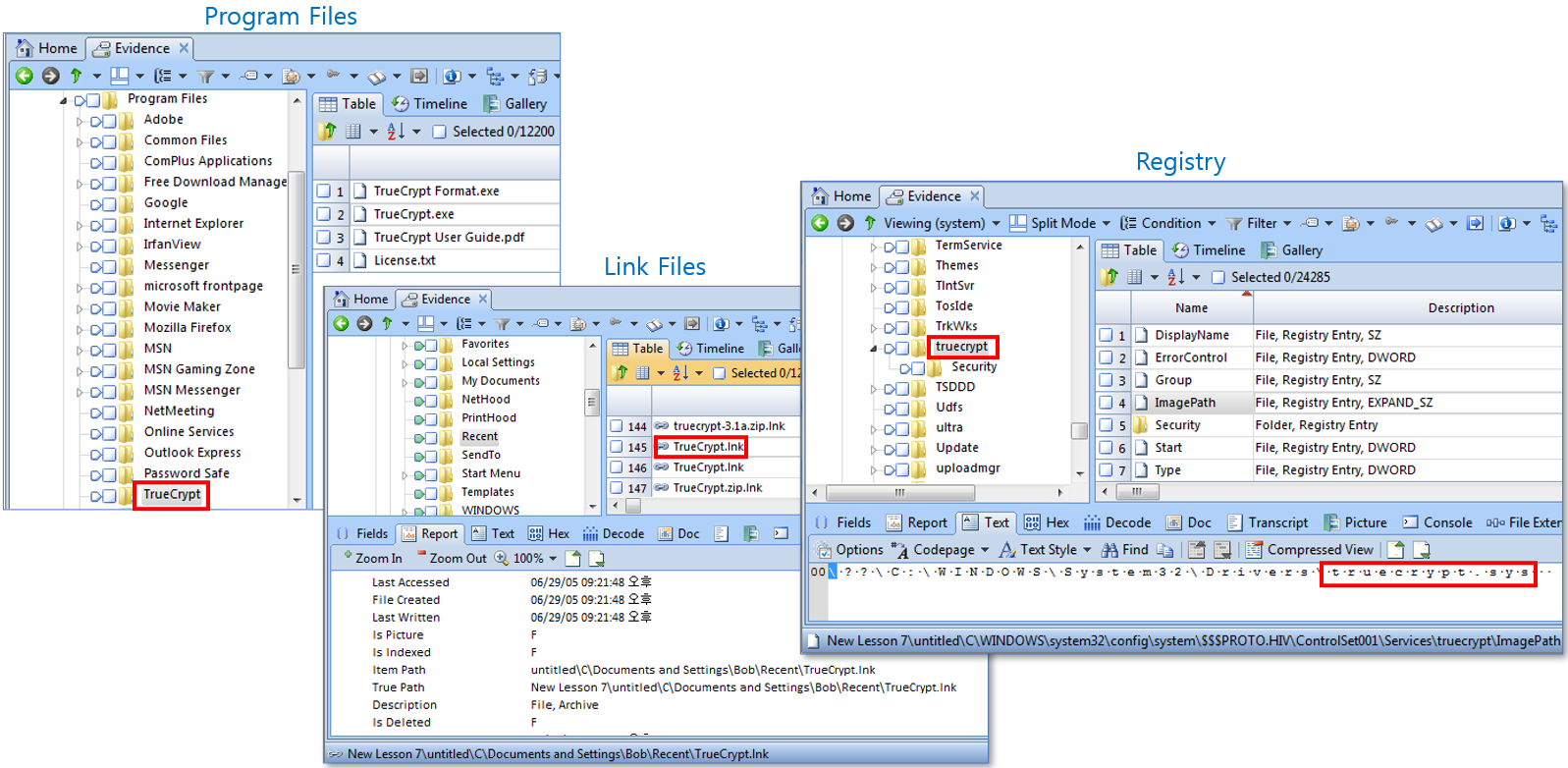

프로그램 폴더와 바로가기 링크, 레지스트리를 조사하여 암호화 프로그램을 설치하거나 사용한 흔적이 있는지 분석합니다.

특히 TrueCrypt의 경우 스텔스 모드를 지원하므로 이런 경우 레지스트리를 조사해야만 그 사용 여부를 확인할 수 있습니다.

System hive 에서 TrueCrypt 볼륨 드라이버(truecrypt.sys)의 흔적이 있는지 확인해야 합니다.

볼륨 드라이버는 컴퓨터가 암호화된 볼륨 파일을 드라이버로 마운트하도록 지원하며, 해당 볼륨 파일에 데이터를 읽고 쓰는 과정을 처리하고, 그러한 과정에서 파일을 해독하고 암호화 하도록 지원합니다.

레지스트리 엔트리는 TrueCrypt 볼륨이 현재 윈도우 시스템에 마운트될 때마다 생성됩니다.

일반 모드이든, 스텔스 모드이든 관계없이 TrueCrypt 볼륨에 대한 마운트를 해제하면 레지스트리 엔트리도 제거됩니다. (다만, TureCrypt가 해당 컴퓨터 관리자의 권한으로 완전하게 설치된 경우에는 예외입니다)

위와 같이 레지스트리 엔트리가 제거되더라도 레지스트리 하이브의 비할당 영역이나 페이징된 메모리에서 그러한 흔적이 발견될 수도 있습니다.

TrueCrypt를 삭제하고, 관련된 링크 파일도 지우고, 볼륨 마운트 드라이버에 관한 레지스트리를 지우더라도, 아래의 레지스트리 기록이 남아 있을 수도 있습니다.

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_TRUECRYPT

TrueCrypt로 암호화된 볼륨을 열어 본 기록

TrueCrypt 4버전 이전의 경우

TrueCrypt를 사용한 계정의 NTUSER.DAT에 암호화된 볼륨을 열어본 기록이 저장 되어 있습니다.

TrueCrypt 4버전부터

사용자가 설정한 데이터는 \AppData\Roaming\TrueCrypt 아래에 Configuration.xml 파일로 저장 되어 있습니다.

암호화된 볼륨을 열어본 기록은 위와 같은 경로에 History.xml 파일로 저장되어 있습니다.

다만, 위와 같이 저장되기 위해서는 TrueCrypt 프로그램에서 Never save history에 체크되어 있지 않아야 합니다.

TrueCrypt 버전 4이후로는 스텔스 모드가 적용되어 있더라도 \AppData\Roaming\TrueCrypt 폴더에 관련 xml 파일이 남아 있을 수 있습니다.

감사합니다. 오늘도 즐거운 하루 되세요.

"좋아요"와 "구독하기"는 힘이 됩니다.

참고문서 : EnCase Advanced Forensics

'EnCase' 카테고리의 다른 글

| [EnCase] 암호 분석 (3) (0) | 2022.07.03 |

|---|---|

| [EnCase] 암호 분석 (2) (0) | 2022.06.29 |

| [EnCase] 윈도우 레지스트리(Windows Registry) 심화 분석 (4) (0) | 2022.06.24 |

| [EnCase] 윈도우 레지스트리(Windows Registry) 심화 분석 (3) (0) | 2022.06.22 |

| [EnCase] 윈도우 레지스트리(Windows Registry) 심화 분석 (2) (0) | 2022.06.20 |