안녕하세요. 도깬리 포렌식스 입니다.

오늘은 메모리 분석 마지막 시간입니다. 끝까지 화이팅하세요.

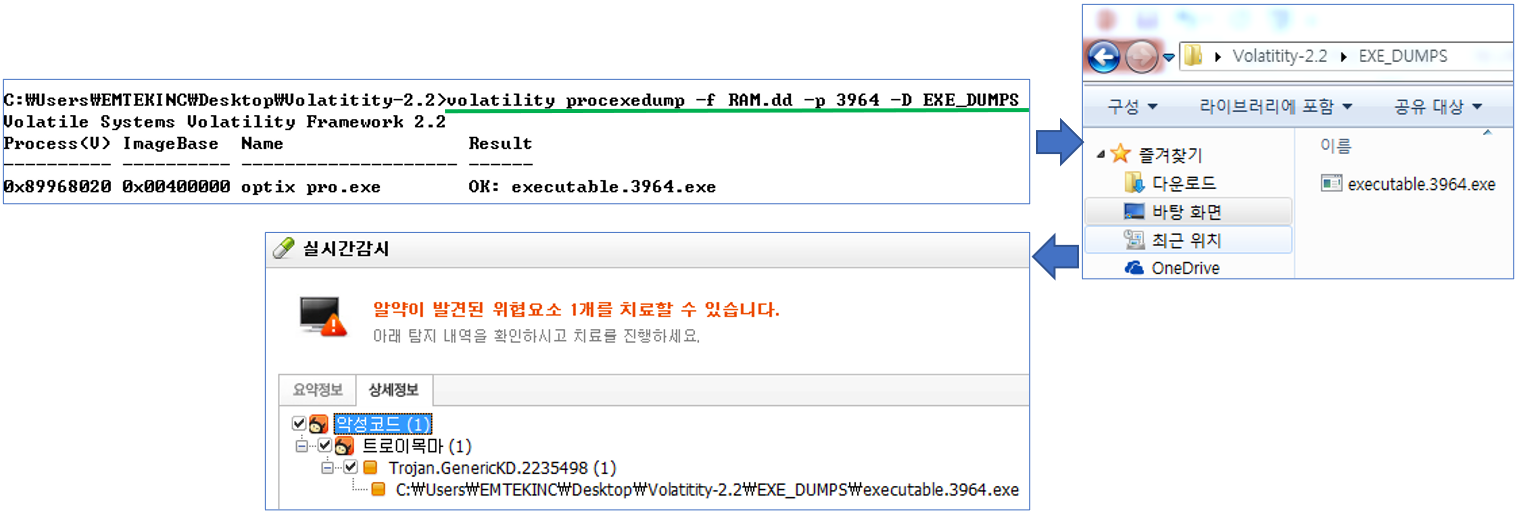

RAM 이미지에서 실행파일 추출하기

volatility procexedump -f RAM.dd -p 3964 -D EXE_DUMPS

-p : 어떤 PID를 추출할 것인지 기입합니다.

-D : 덤프된 프로세스를 저장할 폴더가 무엇인지 지정합니다.

-f : 메모리 이미지를 포함하는 경로와 파일명을 부여합니다.

실행파일이 추출되면, 바이러스 스캐너를 이용하여 악성 프로그램인지 여부를 먼저 검사합니다.

VirusTotal

Analyze suspicious files and URLs to detect types of malware, automatically share them with the security community

www.virustotal.com

RAM 이미지에서 네트워크 연결에 관한 정보 확인하기

volatility connscan -f RAM.dd

덤프했을 당시의 현재 활성화된 TCP 연결과 이미 종료된 TCP 연결 상태를 보여줍니다.

volatility connections -f RAM.dd

덤프했을 당시의 현재 활성화된 TCP 연결 상태만을 보여줍니다.

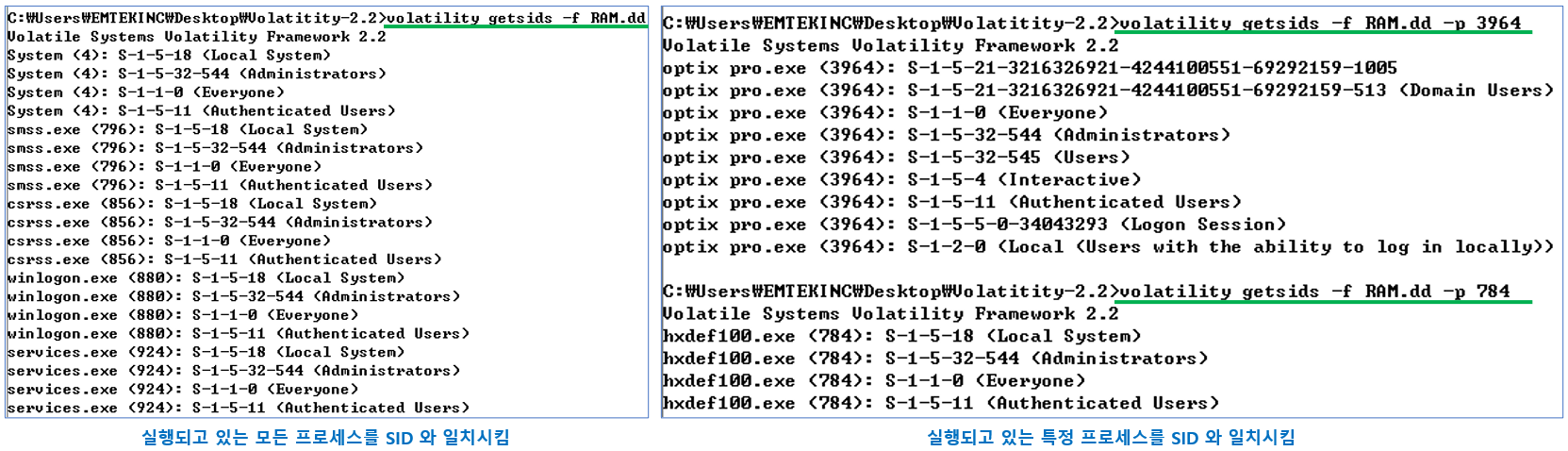

RAM 이미지에서 실행중인 프로세스와 관련된 사용자 확인하기

volatility getsids -f RAM.dd

실행중인 모든 프로세스를 SID 와 일치시킵니다.

volatility getsids -f RAM.dd -p 3964

실행중인 특정 프로세스를 SID 와 일치시킵니다.

RAM 이미지에서 명령어 창에서 입력했던 명령어 확인하기

volatility cmdscan -f RAM.dd

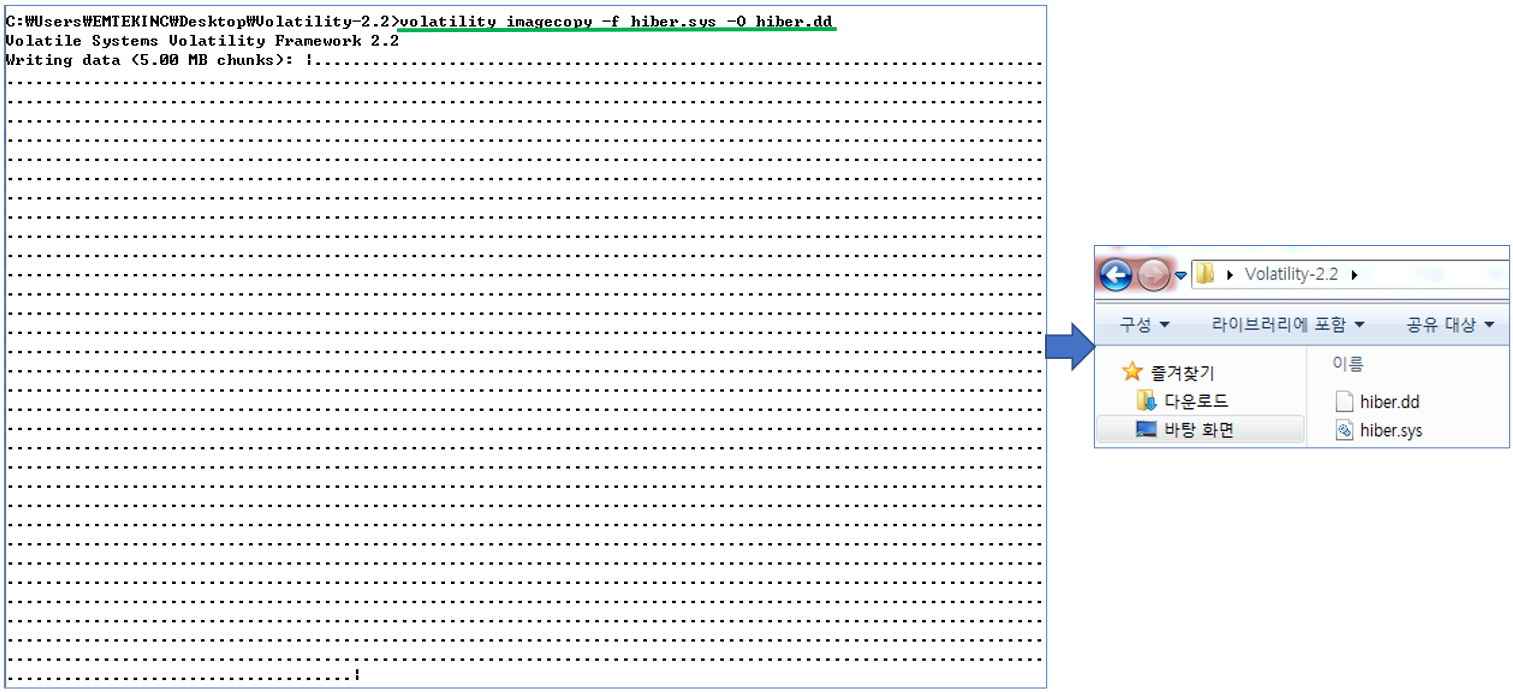

Hiberfil.sys

시스템이 ‘동면 모드’로 들어갈 때 RAM에 있던 모든 데이터를 저장하는데 사용하는 파일입니다.

RAM을 덤프할 수 없는 상황이거나, RAM에서 발견한 정보를 hiberfil.sys 파일에 포함된 정보와 비교 검증하고자 할 때 유용합니다.

과거에 해당 컴퓨터에서 어떤 프로그램이 실행되고 있었는지, 어떤 포트를 열고 있었는지 확인할 수 있고, MFT 레코드에 대한 키워드 검색 등을 할 수 있습니다.

문제점은, RAM의 데이터를 hiberfil.sys로 복사할 때 데이터를 압축한다는 점이다. 따라서 Hiberfil.sys에 포함된 모든 정보를 보기 위해서는 압축을 풀어야 합니다. 압축을 푸는 명령어는 다음과 같습니다.

volatility imagecopy -f hiberfil.sys -O hiber.dd

-f : 타겟파일 (압축된 hiber 파일)을 지정합니다.

-O : 압축되지 않은 형태로 저장할 파일명을 부여합니다.

감사합니다. 오늘도 즐거운 하루 되세요.

"좋아요"와 "구독하기"는 힘이 됩니다.

참고문서 : EnCase Advanced Forensics

'EnCase' 카테고리의 다른 글

| [EnCase] 볼륨 새도우 카피 (Volume Shadow Copy, VSC) 분석 (2) (0) | 2022.07.29 |

|---|---|

| [EnCase] 볼륨 새도우 카피 (Volume Shadow Copy, VSC) 분석 (1) (0) | 2022.07.27 |

| [EnCase] 메모리 포렌식(RAM Forensics) (2) (0) | 2022.07.22 |

| [EnCase] 메모리 포렌식(RAM Forensics) (1) (0) | 2022.07.19 |

| [EnCase] 프리페치(Prefetch) 분석 (3) (0) | 2022.07.17 |