안녕하세요. 도깬리 포렌식스 입니다.

오늘은 비트락커(BitLocker) 두 번째 시간입니다. 오늘도 비가 오네요. 모두 화이팅하세요!!

BitLocker – Group Policy Options

사용자가 BitLocker를 강제로 사용하도록 그룹정책을 만들어 둘 수 있습니다. Enterprise 시스템을 사용하는 경우, BitLocker 키는 엑티브 디렉토리(Active Directory)에 저장되어 있을 겁니다.

BitLocker가 수행되는 5가지 모드

Booting with TPM – only protection

보안에 가장 취약합니다.

아무나 인증 없이 접근이 가능합니다.

“짝꿍 HDD를 알고 있으므로 분리하면 안됨”

Booting with USB – only protection

“짝꿍 HDD를 모르므로 분리하여 조사 가능, 단 USB 동글이 있어야”

Booting with TPM + PIN

Booting with TPM + USB

Booting with TPM + USB + PIN

가장 보안이 강합니다.

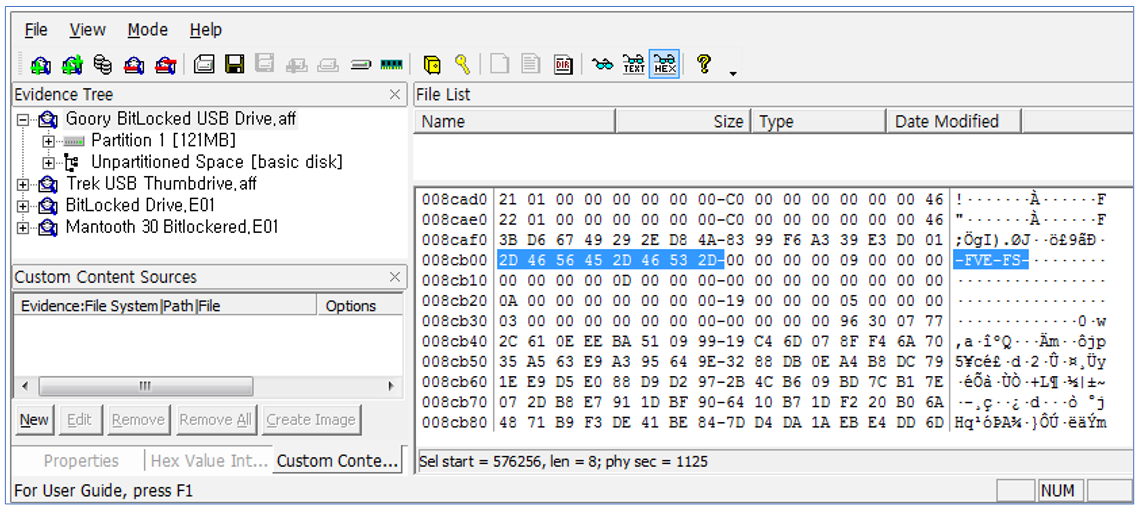

BitLocker Identification

Windows XP에서는 BitLocker 드라이브를 읽으면 Unformatted Volume 으로 나옵니다.

BitLocker 드라이브는 다음과 같은 고유의 식별자에 의해 구별됩니다.

FVE-FS = Full Volume Encryption File System

BitLocker - Recovery

BitLocker 에서 ‘복구모드’로 진입하는 경우의 수

- PIN, USB 동글을 분실한 경우

- HDD를 교체한 경우

- BIOS를 교체한 경우

- TPM을 교체한 경우

‘복구모드’로 진입하게 되면, 48개의 숫자 패스워드의 입력 또는 USB 동글키를 요구받습니다.

어떤 것을 요구할 지는 Window 7 설치시에 설정합니다.

‘복구키’는 Key file과는 서로 다른 키입니다.

사용자는 ‘복구키’의 사본을 별도 보관해 둘 수 있습니다.

현재 조사대상 PC가 켜져 있고, 동작중이라면, 수사관의 Backup Key의 사본을 미리 만들어 두는 것도 고려할 만 합니다.

Recognizing Recovery Keys

Boot Key File (Unencrypted VMK File)

조사대상 PC가 꺼져 있다면, 반드시 복구키를 알아 두어야 합니다.

- 노트에 적어 두었거나

- 텍스트 파일로 보관하거나

- 확장자가 BEK 일수도

Recovery Key (Machine-Generated Numerical Value)

이미징을 위해 BitLocker 드라이브를 조사관의 컴퓨터에 연결한 후, 조사관 컴퓨터의 BitLocker Control Panel을 통해 인증을 한 후 접근이 가능합니다.

BitLocker – Data Volume and USB Drives

BitLocker 볼륨 암호화를 하지 않은 가운데, USB 드라이브를 ‘읽기 전용’으로 설정 가능합니다.

기업의 데이터 보호와 지적 자산을 보호하기 위함입니다.

이렇게 설정한 USB 드라이브를 ‘BitLocker To Go Drive’ 라고 부릅니다.

Creating A BitLocker – Encrypted USB Drive

제어판 --> BitLocker Drive Encryption --> 볼륨 선택 --> 윈도우 탐색기에서 ‘Turn on BitLocker’

BitLocker To Go

Windows XP

정상적으로 패스워드 넣어 인증되면, 해당 드라이브 안에 있는 자체 프로그램으로 Data에 접근 가능했었습니다.

Windows 7

정상적으로 패스워드 넣어 인증되면, FTK Imager와 같은 도구로 Data 접근 가능합니다.

BitLocker To Go는 어떤 파일시스템에서든 동작이 가능합니다.

Boot 영역에 FVE-FS 시그너처만 보이고, 어떠한 유의미한 데이터도 보이지 않습니다.

BitLocker Password Options

사용자는 해당 드라이브가 자동으로 복호화 될 수 있도록 설정 가능합니다.

위와 같이 설정된 경우에는 패스워드 키가 NTUSER.DAT 파일 안에 저장되어 있을 수도 있습니다.

사용자는 아래의 옵션을 이용 가능합니다.

- 패스워드 변경 (Change the Password)

- 드라이브에서 패스워드 제거 (Remove Password from the Drive) : 이경우 암호화 볼륨에 접근할 때 마다 패스워드 입력해야합니다.

- 스마트 카드 추가 (Add a Smart Card)

- 복구키 저장 또는 출력 (Save or Print Recovery Key)

- 자동으로 이 드라이브를 복호화하기 (Automatically Unlock This Drive) : 이경우 패스워드 입력 없이 암호화 볼륨에 접근 가능합니다.

BitLocker To Go – Recovery

복구를 위해서는 48개의 숫자 패스워드(PIN)나 USB boot 장치가 있어야 합니다.

조사현장에서 복구키를 백업하여 미리 확보하여 두는 것이 좋습니다.

다음과 같은 상황에서 ‘복구모드’로 진입하게 됩니다.

- BIOS, MBR, Boot files 중 어느 하나가 변경되었을 때

- 해당 드라이브를 다른 컴퓨터에 연결하였을 때

- TPM 칩을 제거하였을 때

- USB boot 장치나 PIN을 잃어 버렸을 때

BitLocker AutoUnlock

BitLocker 암호화 드라이브를 획득하였으나, Password를 모르는 경우, 해당 시스템의 레지스트리에서 Password를 확보 가능합니다.

이것은 사용자가 패스워드 입력 없이 암호화 볼륨에 접근 가능하도록 설정하였을 가능성도 있기 때문입니다.

관련 레지스트리

NTUSER.DAT --> FveAutoUnlock

BitLocker Live Systems

BitLocker 시스템을 관리하는 유틸리티입니다.

manage –bde /? --> 도움말

BitLocker Identification

현장대응시 BitLocker 암호화 여부 확인 방법

cscript 이용

cscript C:\Windows\system32\manage-bde.wsf

cscript manage –bde.wsf –status

셧다운 이전에 BitLocker로 암호화 되었는 지 여부를 미리 확인 가능합니다.

암호화 볼륨이 존재하면 GET 명령어를 사용하여 키를 복제해 둘 수도 있습니다.

cscript manage-bde.wsf –protectors –get c:

키 복제 스크립트임

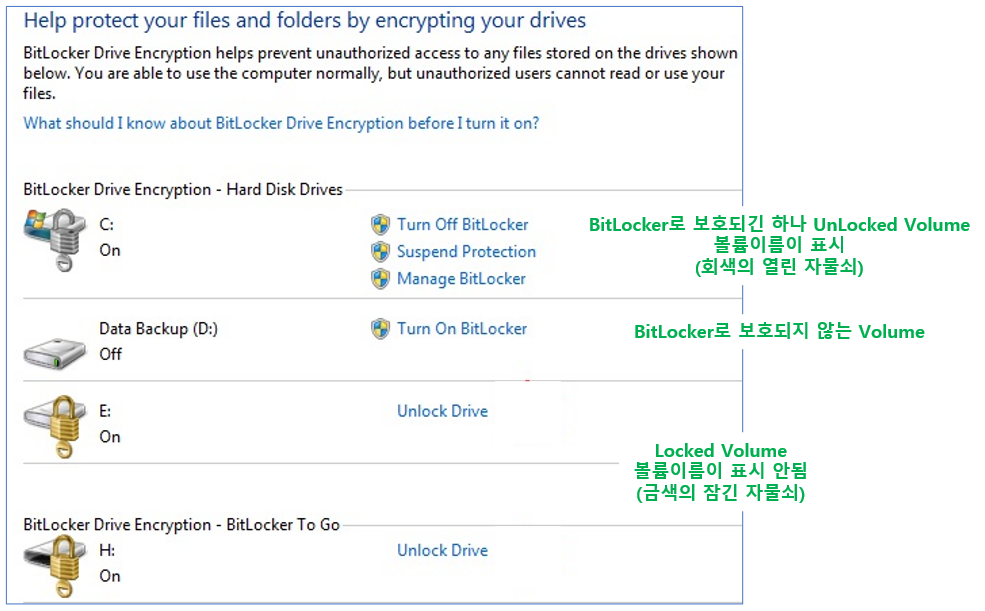

제어판을 이용

윈도우 탐색기에서 드라이브에 대한 접근 상태를 확인 가능합니다.

회색의 열린 자물쇠

BitLocker로 보호되어 지긴 하나, UnLocked Volume 입니다.

보통 볼륨 이름이 표시됩니다.

해당 볼륨을 논리 이미징 해야합니다.

금색의 잠긴 자물쇠

Locked Volume 입니다.

볼륨 이름이 표시되지 않습니다.

자물쇠가 없으면, BitLocker로 보호되지 않은 볼륨입니다.

BitLocker Data Recovery

BitLocker 암호화 볼륨을 이미징 하기 위해서는 조사관의 컴퓨터도 BitLocker를 지원해야 합니다.

BitLocker 암호화된 볼륨은 논리적인 볼륨레벨에서 이미징을 하여야 합니다.

감사합니다. 오늘도 즐거운 하루 되세요.

"좋아요"와 "구독하기"는 힘이 됩니다.

참고문서 : AD Windows Forensics (Win7)

'FTK' 카테고리의 다른 글

| [FTK] 링크 파일과 점프 리스트 (2) (0) | 2022.08.29 |

|---|---|

| [FTK] 링크 파일과 점프 리스트 (1) (0) | 2022.08.27 |

| [FTK] GPT 파티션과 파일시스템 분석 (0) | 2022.08.25 |

| [FTK] 비트락커(BitLocker) 분석 (1) (0) | 2022.08.21 |

| [FTK] 윈도우 7의 새로운 기능들 (0) | 2022.08.19 |