안녕하세요. 도깬리 입니다. 오늘은 EnCase의 Evidence Processing에 대해서 알아 봅시다.

사건의 유형과 분석의 우선순위를 고려하여 선택적인 프로세싱이 분석의 효율성을 높여 줍니다. 시작해볼까요?

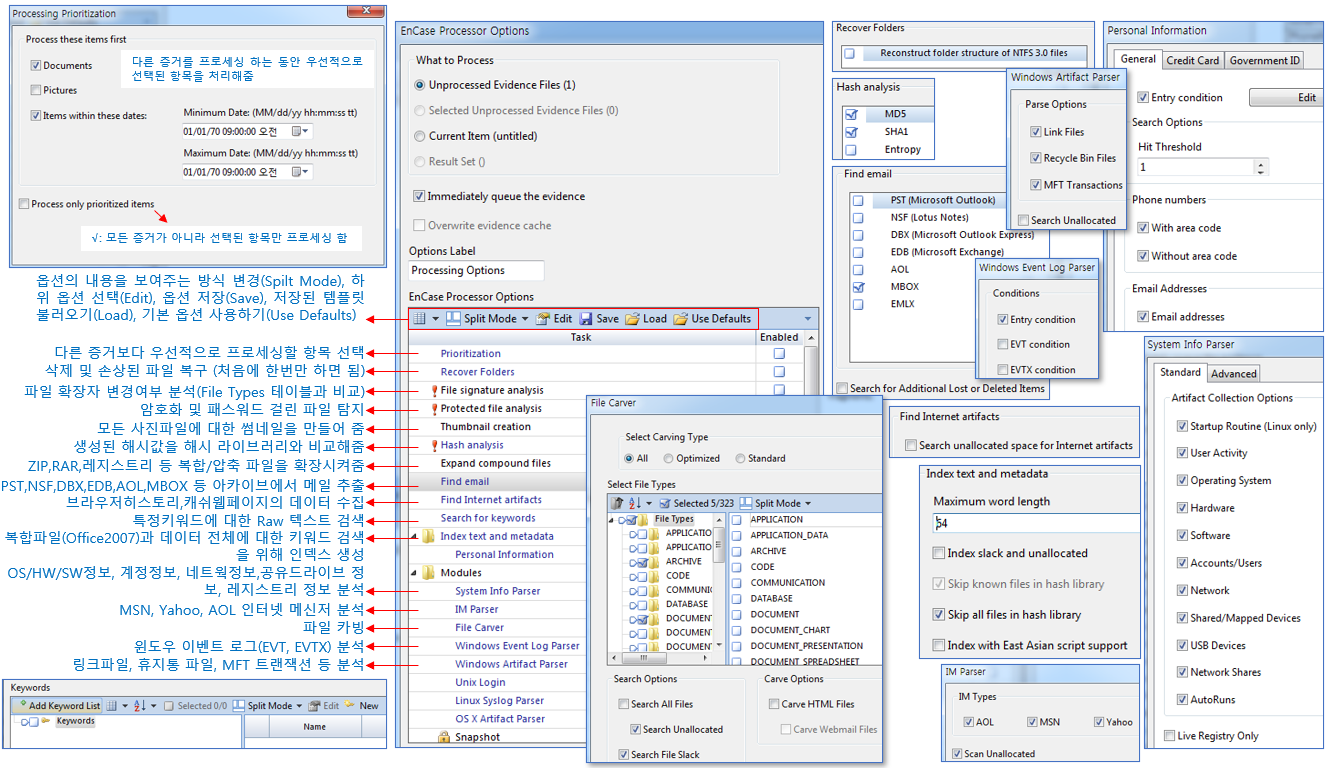

참고로 아래의 붉은 색 표시는 필수 기능입니다. 어떤 사건이든 반드시 분석이 필요한 기능이라고 할 수 있겠지요.

증거 프로세서(Evidence Processor) 실행하기

프로세서 세팅 툴바

[Split Mode]

옵션 디스플레이 모드를 변경합니다.

[Save Settings]

현재 선택한 프로세싱을 템플릿으로 저장합니다. 나중에 바로 활용 가능하겠죠.

[Load Settings]

저장된 템플릿를 불러옵니다.

[Edit]

선택한 프로세서의 하위 옵션을 선택할 수 있습니다.

[Prioritization]

다른 증거 이미지를 프로세싱 하는 동안 우선적으로 처리할 항목을 선택합니다.

Document와 Pictures의 경우 우선 처리가 가능하고, 날짜의 범위를 주는 방법으로도 우선 처리가 가능합니다.

[Process only prioritized items]

증거 이미지에 있는 데이터 중에서 선택한 아이템(Document, Pictures, Items within these dates)만을 우선적으로 프로세싱이 가능합니다.

Evidence Processing 작업

[Recover folders]

FAT과 NTFS 볼륨에서 삭제 및 손상된 파일을 복구해 줍니다.

한번 실행하면 그 이후에는 추가 실행할 필요가 없습니다.

[File signature analysis]

파일 확장자 변경 여부를 분석해 줍니다.

파일 헤더의 시그너처를 File Types 테이블과 비교하여 그 결과를 표시하는 원리입니다.

Prioritization이 적용되기 이전에 처리됩니다.

한번 실행하면 그 이후에는 추가 실행할 필요가 없습니다.

[Protected file analysis]

암호화되고 패스워드 걸린 파일을 탐지해 줍니다.

암호화의 종류 및 수준이 Protected 컬럼에 표시됩니다.

[Thumbnail Creation]

모든 사진 파일에 대한 썸네일을 만들어 줍니다.

사진 파일을 보는 속도가 향상되죠.

결과 확인은 Records 에서 가능합니다.

[Hash analysis]

생성된 해시값을 해시 라이브러리와 비교하여 그 결과를 표시해 줍니다.

한번 실행하면 그 이후에는 추가 실행할 필요가 없습니다.

[Expansion of compound files]

ZIP, RAR, GZ 및 윈도우 레지스트리와 같은 복합 및 압축파일을 확장시켜 줍니다. 쉽게 말하면 압축파일은 풀어준다는 얘기이지요.

[Find email]

PST(Outlook), NSF(Lotus Notes), DBX(Outlook Express), EDB(Microsoft Exchange), AOL, MBOX와 같은 이메일 박스에서 개별 메시지를 추출해 줍니다.

[Find Internet artifacts]

웹브라우저 히스토리, 캐시된 웹페이지와 같은 인터넷 검색 자료를 수집하고 처리하여 줍니다.

인터넷 아티팩트에 대한 비할당영역 검색 옵션 있습니다. 체크할 때 신중을 기하세요. 시간이 엄청나게 소요될 수 있으니까요.

[Search for keywords]

특정 키워드에 대한 Raw 텍스트를 검색하는 기능입니다.

Transcripts에 대한 검색이 아니에요.

[Index text]

복합 파일(Microsoft Office 2007)과 대량의 데이터 전체에 대한 키워드 검색을 위해 인덱스(색인DB)를 만들어 줍니다.

인덱싱할 최소 단어의 길이를 조정 할 수 있습니다.

특정 및 일반 단어를 인덱싱에서 제외할 수도 있고요.

신용카드, 전화번호, 이메일 주소, 주민등록번호 등 개인정보도 맞춤형으로 인덱싱 가능합니다.

인덱싱은 정말 시간이 너무 많이 걸리므로 이것도 신중을 기하세요!

[System Info Parser]

기본적으로 어떤 사건이든 무조건 체크하고 시작합니다.

리눅스 및 윈도우 시스템에 대한 시스템 정보를 보여줍니다. 다음과 같은 정보를 보여주죠.

- Startup Routine (리눅스 전용), User Activity, Operating System, Hardware, Software,

- Accounts/Users, Network, Shared/Mapped Devices, USB Devices, Network Shared, AutoRuns

[Live Registry Only]

현재 구동중인 컴퓨터의 실시간 Registry 정보를 분석합니다.

증거 이미지에 포함된 레지스트리를 분석하는 것이 아니에요!

[IM Parser]

MSN, Yahoo, AOL 인스턴트 메신저 아티팩트를 분석해 줍니다.

[File Carver]

파일 크기 및 파일의 특정 파라미터 셋(시그너처)을 기반으로 파일 조각을 복원해 줍니다.

선택된 파일, 파일 슬랙공간, 삭제되거나 임베디드된 파일의 비할당 클러스터에서도 카빙이 가능합니다.

키워드 검색을 하면서 카빙도 동시에 가능합니다.

시간이 매우 많이 걸립니다. 인내심을 갖고 기다리세요^^

[Windows Event Log Parser]

윈도우 이벤트 로그 (EVT, EVTX) 파일을 분석해 줍니다.

꼭 필요한 로그만 체크해서 분석하세요. 모두 선택하면 시간이 많이 걸려요.

[Windows Artifact Parser]

링크(Link) 파일, 휴지통 파일, MFT의 트랜잭션에 대한 분석 기능입니다.

선택된 파일, 비할당 클러스터에서도 검색이 가능합니다.

[Unix Login]

특정 이벤트에 대한 Unix 로그 파일을 분석해 줍니다.

[Linux Syslog Parser]

특정 이벤트에 대한 Linux Syslog 파일을 분석해 줍니다.

[OS X Artifact Parser]

매킨토시 운영체제의 아티팩트를 분석해 줍니다.

그림이 다소 복잡하죠. 대부분의 기능을 하나의 화면에 넣었습니다.

오늘도 즐거운 하루 되세요.

"좋아요"와 "구독하기"는 힘이 됩니다.

참고문서 : EnCase Computer Forensics (1)

'EnCase' 카테고리의 다른 글

| [EnCase] 인덱스 검색 (1) (0) | 2022.01.28 |

|---|---|

| [EnCase] EnCase의 검색 기능 소개 (0) | 2022.01.27 |

| [EnCase] EnCase Processing 준비하기 (0) | 2022.01.25 |

| [EnCase] EnCase 이미징 (Imaging) 방법을 알아 보자! (0) | 2022.01.24 |

| [EnCase] EnCase의 Case 파일과 이미징 작업 준비 (0) | 2022.01.23 |