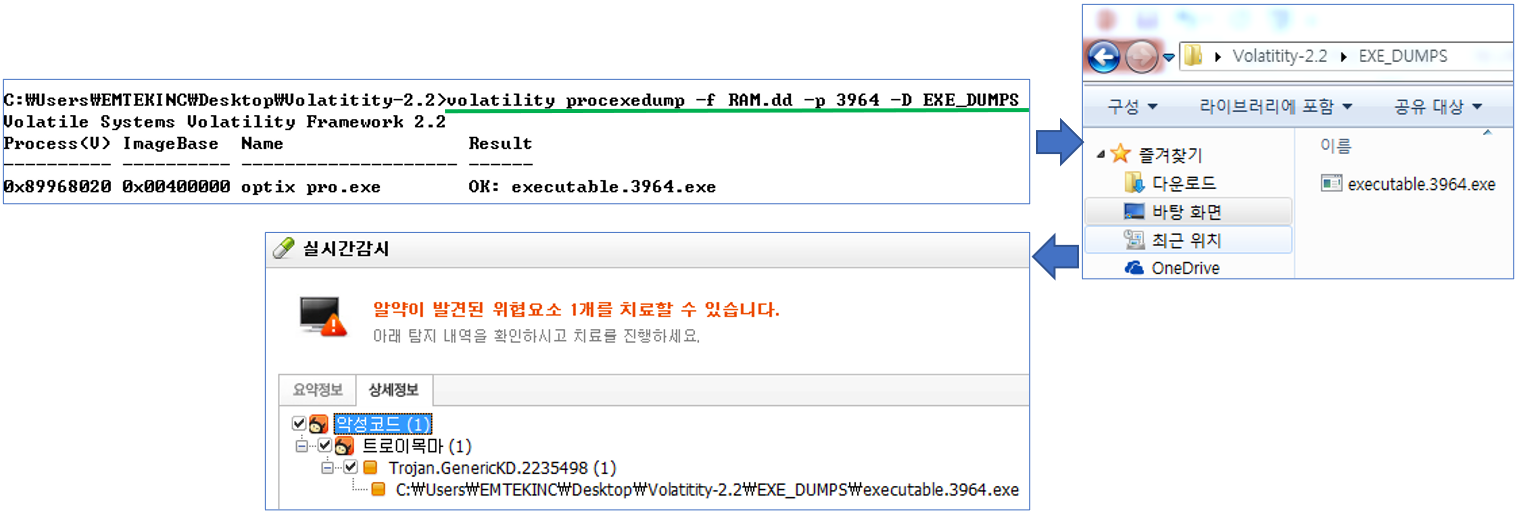

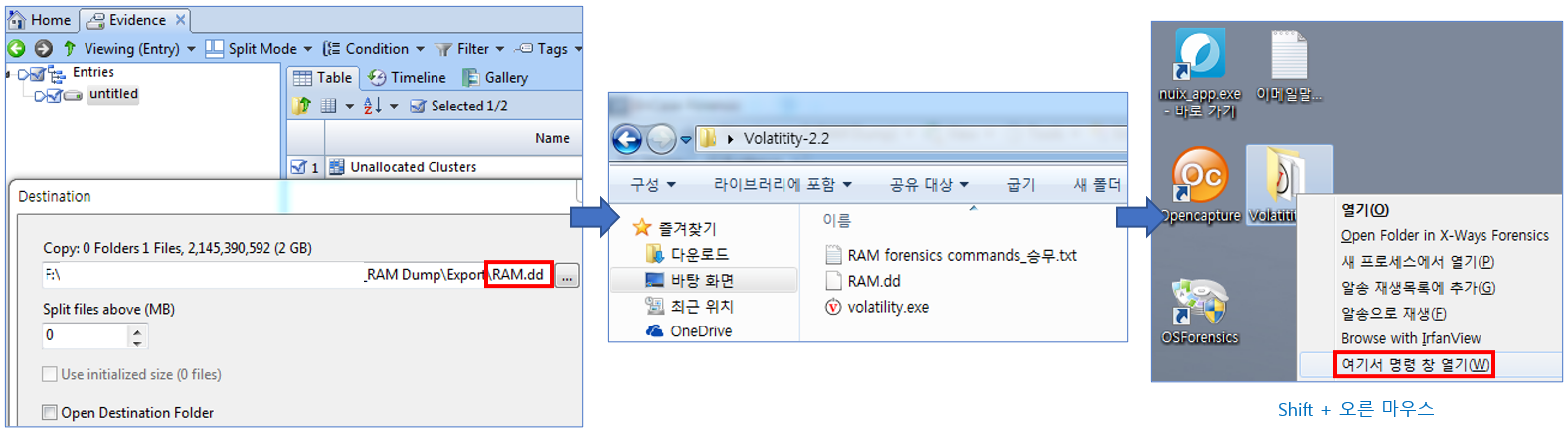

안녕하세요. 도깬리 포렌식스 입니다. 오늘은 메모리 분석 마지막 시간입니다. 끝까지 화이팅하세요. RAM 이미지에서 실행파일 추출하기 volatility procexedump -f RAM.dd -p 3964 -D EXE_DUMPS -p : 어떤 PID를 추출할 것인지 기입합니다. -D : 덤프된 프로세스를 저장할 폴더가 무엇인지 지정합니다. -f : 메모리 이미지를 포함하는 경로와 파일명을 부여합니다. 실행파일이 추출되면, 바이러스 스캐너를 이용하여 악성 프로그램인지 여부를 먼저 검사합니다. www.virustotal.com VirusTotal Analyze suspicious files and URLs to detect types of malware, automatically share them wit..